Anonymat et vie privée : VPN, Tor, les deux ?

Voilà un sujet de taille : les avis divergent, et le sujet est plutôt obscur dans l’esprit collectif. Dans un soucis du détail, il faut auparavant expliquer le fonctionnement des deux outils, après avoir introduit le sujet. Cet article sera donc conséquent !

DISCLAIMER : Le but de cet article n’est nullement de promouvoir, ou d’inciter quiconque à la participation à des activités illégales ou immorales. Il s’agit uniquement d’informer et de conseiller, pour des utilisations raisonnées. Surtout, pour que chacun puisse appliquer son droit à la vie privée, qui n’existe que partiellement dans certains pays, il faut le rappeler.

Attention : selon le pays, l’utilisation de Tor, ou même de procédés de cryptographie, est illégale. Renseignez-vous sur les lois de votre pays ! Heureusement, ce n’est pas le cas en France, en tout cas aujourd’hui.

Résumé

Il est important de se soucier de sa vie privée. Cela peut impliquer un recours à l’anonymat. D’autres situations peuvent conduire à un besoin d’anonymat.

On nous vend souvent les VPN comme la solution dans ce cas, or un VPN n’est pas par nature conçu pour ça.

Bien qu’il puisse être utile dans certains cas, il n’est pas idéal pour l’anonymat, car centralisé et implique donc une confiance aveugle envers l’entreprise qui aura accès à nos données de navigation.

Une alternative décentralisée est Tor. Il convient de comprendre son fonctionnement, et d’avoir conscience des limitations et potentielles menaces qui pourraient alors compromettre l’anonymat.

Enfin, le combo VPN et Tor est souvent vanté, mais celui-ci reste peu utile si des bonnes pratiques sont adoptées.

Introduction

Comme toujours, il convient de définir les termes du sujets :

- Vie privée, intimité (privacy en anglais) : désigne un état ou une condition où l’on n’est ni observé, ni dérangé par des tierces personnes ou entités. Cela relate de la capacité d’un individu à garder certaines choses pour lui. Cela n’est aucunement réservé aux criminels ou aux personnes ayant “quelque chose à cacher”. Il s’agit d’un besoin humain fondamental. Dans toutes les sociétés, les gens ont trouvé le moyen de se créer une vie privée. Le numérique devenant un monde à part entière, il convient d’y appliquer également ce principe !

- Anonymat : situation où l’identité d’une personne effectuant des actions est inconnue. La personne n’est pas identifiable, atteignable, et ne peut pas être traquée. Cela est donc a distinguer de la notion de vie privée : il s’agit de masquer son identité, pas ce que l’on fait.

- Pseudonymat : consiste à ne pas utiliser son vrai nom. Bien que l’on puisse être plus ou moins anonyme en utilisant un pseudonyme, cela reste à distinguer dans la plupart des cas, du fait qu’il est plus aisé de retrouver la véritable identité de l’utilisateur si celui-ci utilise un même pseudonyme sur le long terme, notamment. Cela reste une bonne pratique pour sa vie privée, si l’on ne souhaite pas être associé à une partie de notre activité en ligne, au moins au grand publique (essayez de taper sur Google votre nom et prénom, votre adresse mail et votre numéro de téléphone… Il est probable que vous ayez des surprises).

NOTE IMPORTANTE : ne JAMAIS usurper l’identité de quelqu’un. Cela peut sembler évident, mais il peut être tentant de choisir un nom ou une photo d’un inconnu trouvé au hasard sur un moteur de recherche. C’est illégal, donc à exclure !

Il existe des services pour créer des identités sans courir ce risque : Fake Name & Identity Generator, Générateur de pseudo, et This Person Does Not Exists (qui crée des images grâce à une IA en combinant deux visages, créant ainsi un visage qui n’existe pas !).

Pourquoi vouloir être anonyme sur Internet ?

Certaines personnes, comme des activistes, des lanceurs d’alerte, des journalistes, des politiques… peuvent être amenées à cacher leur identité, car leurs activités peuvent leur causer du tord, jusqu’à mettre leur vie en péril.

Plus généralement, n’importe qui peut vouloir s’exprimer librement, ce qui n’est pas possible dans certains pays (censure, oppression), ou sans peur d’être jugé ou de voir sa réputation altérée (bien sûr, sans intentions malveillantes).

Plus simplement, on peut ne pas vouloir laisser de traces de certaines parties de notre activité en ligne, même si celle-ci reste dans la légalité.

Pourquoi faut-il se soucier de sa vie privée ?

Comme le fait remarquer cet article de la BBC, nous avons presque “jeté l’éponge” en ce qui concerne notre vie privée. D’après John Suler :

Les gens ont tendance à considérer le cyberespace comme une sorte d’espace imaginaire sans véritables frontières, un espace à ne pas prendre trop au sérieux, qui n’est pas soumis aux mêmes règles et normes que le monde réel […].

Après tout, pourquoi se préoccuper de sa vie privée ?

Car derrière des concepts innocents se cache une réalité bien plus obscure. On dit souvent “si c’est gratuit, c’est vous le produit” (je ne fais pas exception, cf. mon article précédent). Comme le souligne cet article de La Quadrature du Net, “si vous êtes le produit, alors ce n’est pas gratuit.”.

Nous payons avec nos données personnelles.

Mais au fait, pourquoi ? Pourquoi cette “ruée vers les données personnelles” ? Nous inciter à consommer, en nous fournissant des publicités ciblées.

Cela est poussé à l’extrême : “Il est possible d’anticiper les comportements des consommateurs et de placer la publicité pour le produit qu’il faut, au moment précis où l’utilisateur ciblé a le plus de chances de le désirer.” (extrait de cet article).

Pour cela, les grandes (comme plus petites entreprises) récoltent toutes sortent d’informations possibles et imaginables : nos contacts, nos préférences, nos achats, nos opinions, nos intentions, nos émotions. A travers notre localisation, nos messages privés (ex : messenger de Facebook), les sites que l’on visite (Google, par exemple, est omniprésent).

Afin de faire prendre conscience de l’étendue du phénomène aux utilisateurs des services de Facebook, Signal à créé des campagnes de publicité (censurées par Facebook) qui donnaient aux utilisateurs des détails sur leur vie : emploi, location, choix de vie, intérêts… Qui peuvent être perçus, au final, comme très personnels.

Je ne peux que conseiller de vous renseigner davantage sur cette question. Dans tous les cas, pour répondre à la question originale : car nous sommes sujets à ce que l’on peut appeler de l’espionnage pour le profit.

Autre aspect de la question : que se passerait-il si, un jour, une entité aux mauvaises intentions (un état devenu autoritaire par exemple), avait soudainement accès à autant d’informations sur tout le monde ? Cela est déjà arrivé par le passé. Extrait de cet article :

Avant la Seconde Guerre mondiale, la ville d’Amsterdam s’est dit qu’il était bon de conserver des dossiers contenant le plus d’informations possible. Ils se sont dit que plus ils en savaient sur leurs citoyens, mieux ils pouvaient les aider, et les citoyens étaient d’accord. Puis les nazis sont venus chercher les juifs, les homosexuels et tous ceux qu’ils n’aimaient pas, et ils ont dit : “Hé, c’est pratique, vous avez des dossiers sur tout”. Ils ont utilisé ces registres pour ramasser et tuer beaucoup de gens de manière très efficace.

Fonctionnement global d’Internet, des réseaux, et acteurs pouvant menacer la vie privée de chacun.

Commençons par le commencement : qu’est-ce qu’Internet ? Internet signifie Interconnection Network (ou “interconnexion de réseaux”). Il s’agit donc d’un réseau informatique mondial, plus précisément d’un réseau… de réseaux. Un réseau, quant à lui, est “un ensemble d’équipements reliés entre eux pour échanger des informations.” (Wikipédia).

Lorsque vous vous connectez à internet (à votre domicile, par exemple), vous vous connectez à votre box internet. Elle sert notamment de passerelle : c’est un intermédiaire entre vos appareils et le “reste” d’internet.

A ce stade, une question pourrait se poser : pourquoi ne pas connecter “directement” chaque appareil à internet ? Pour plusieurs raisons.

La première, c’est que certaines machines n’ont pas besoin de communiquer avec toutes les machines du monde entier, mais seulement avec d’autres dans un périmètre restreint. Cela est même parfois nécessaires, pour des questions de confidentialité/sécurité, que celles-ci ne communiquent pas avec le reste du monde. D’où l’intérêt de créer plusieurs réseaux !

La deuxième, bien plus bête, c’est que chaque machine admet une adresse unique sur un réseau, qui permet de l’identifier : son adresse IP (IP pour Internet Protocol, protocole essentiel). Avec IPv4, celle ci se compose d’une série de 5 nombres allant de 0 à 255, séparés par des points. Exemple : 192.168.1.1 (adresse la plus courante pour une box).

Cela donne… 4 milliards d’adresses. La conclusion est indéniables, avec plus d’une machine connectée à internet par être humain en moyenne : il n’y a pas assez d’adresses pour tout le monde !

D’où l’utilisation de réseaux privés (pour lesquels deux plages d’adresses sont réservées), afin de réduire le nombre d’IP à attribuer.

L’utilisation de sous-réseaux ne suffit pas : “en février 2011, la réserve de blocs libres d’adresses publiques IPv4 de l’Internet Assigned Numbers Authority (IANA) est arrivée à épuisement.” (Wikipédia).

Enfin connecté à votre box, vous vous adonnez à vos activités numériques préférées. Chaque fois que vous visitez un site web, par exemple, votre appareil communique avec celui-ci sous forme de paquets (des morceaux d’informations). Chaque paquet est transmis à votre routeur (votre box) avec des informations sur sa destination et sur l’endroit où le serveur web doit répondre. Votre routeur l’envoie ensuite aux routeurs de votre fournisseur d’accès à Internet (Orange, SFR, Free, etc.), où il est envoyé à un autre routeur chez un autre fournisseur d’accès à Internet, et ainsi de suite, jusqu’à ce qu’il atteigne sa destination. Tous les paquets envoyés à votre système depuis le serveur distant font le chemin inverse.

Vient alors la question : qui peut (veut) nous “observer” sur internet ?

On distingue plusieurs acteurs :

- Votre FAI (Fournisseur d’Accès à Internet). Eh oui, c’est un intermédiaire entre vous et Internet, et il connaît potentiellement toute votre activité sur Internet (nous verrons dans quelle mesure un peu plus tard).

- Les sites que vous visitez : bien évidement, les sites que vous visitez savent quelles pages vous avez visitées, et collectent plus ou moins d’informations, que ce soit pour des raisons de sécurité/légales/optimisation de fonctionnement, ou avec des motivations économiques (comme expliqué plus haut).

- Les “autres” sites/services : votre moteur de recherche, bien souvent (car oui, il y a des exceptions) garde des données sur vos recherches, bien souvent à des fins commerciales.

Également, lors de votre navigation, des données concernant celle-ci sont récoltées (on peut citer surtout Facebook et Google qui sont les champions de cette pratique). - Des acteurs extérieurs : un gouvernement, un groupe de “hackers”, etc.

VPN

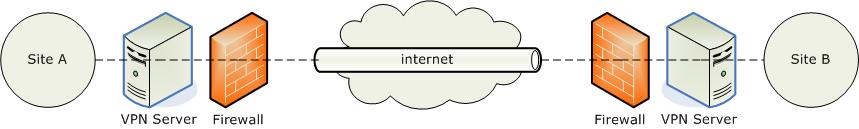

Un réseau privé virtuel (VPN pour Virtual Private Network) étend un réseau privé sur un réseau public et permet aux utilisateurs d’envoyer et de recevoir des données sur des réseaux partagés ou publics comme si leurs appareils étaient directement connectés au réseau privé. […] Le chiffrement est un élément courant, mais non inhérent, d’une connexion VPN.

C’est pourquoi vous avez sûrement déjà entendu une personne de votre entourage parler du VPN de son entreprise ! Rien à voir avec l’anonymat, dans ce cas.

Mais alors, pourquoi tout le monde a en tête un outil pour l’anonymat quand l’on parle de VPN ?

C’est notamment l’objet d’une gigantesque campagne de publicité (qui n’a jamais vu une pub pour un tel service…).

Il faut en réalité distinguer un VPN (que l’on vient de définir) d’un service VPN :

Un service de réseau privé virtuel, communément appelé service VPN, fournit un serveur proxy aux utilisateurs qui veulent contourner une censure d’Internet (particulièrement le géoblocage), ou aux utilisateurs qui veulent protéger leurs communications contre le profilage de données ou les attaques MitM sur des réseaux (potentiellement) hostiles.

Une attaque Man In the Middle (MitM), ou attaque de l’homme du milieu, “est une attaque qui a pour but d’intercepter les communications entre deux parties, sans que ni l’une ni l’autre ne puisse se douter que le canal de communication entre elles a été compromis.” (Wikipedia)

Ce genre d’attaque est utilisable par exemple sur un réseau wifi public (exemple).

Dans ce cas, un VPN peut être utile, car celui-ci chiffre les communications entre l’utilisateur et le service VPN.

Finalement, un service VPN, est-ce un bon outil pour l’anonymat/la vie privée ?

Eh bien, tout dépend. Notamment de votre “threat model” (ou modèle de menace). Il s’agit de se poser les questions suivantes :

- De qui ai-je besoin de me protéger ?

- Que dois-je protéger exactement ?

- Comment mes adversaires pourraient-ils contourner mes protections ?

On se concentrera ici exclusivement sur la première question.

Si vous souhaitez cacher votre historique de navigation à votre FAI (à ce point, vous devriez avoir compris que la navigation privée de votre navigateur ne fait pas tout !), ou protéger vos communications sur un réseau public même domestique si d’autres personnes y sont connectées, alors un service VPN peut faire l’affaire.

En revanche, si vous souhaitez masquer votre activité d’acteurs possédant de moyens importants (à la fois matériels/technologiques, du temps, et de la motivation), tel qu’un état, ou la NSA, alors un VPN ne vous sera pas d’une si grande utilité, voire peut même vous être défavorable.

Dans tous les cas, si vous utilisez un service VPN, vous ne pouvez que lui accorder votre entière confiance.

Rien ne vous garantie que celui-ci ne garde pas de traces (logs) de votre activité, voire pire, vend ces données.

C’est également, d’un point de vue stratégique, une chose à faire pour un service VPN (garder des logs) : en cas d’activité illégale, qui sera blamé ? Le service. Et cela peut leur être très coûteux. Il est donc plus judicieux de garder une trace de ce que tout le monde fait, afin que les criminels puissent être retrouvés.

Il est également à noter que vous n’êtes pas anonyme en utilisant un VPN. Le service sait directement qui vous êtes, car vous vous connectez à ses serveurs depuis une adresse IP associée à votre nom, et il y a de grande chance que celui-ci connaisse votre adresse e-mail ainsi que vos informations de paiement…

Face à tous ces constats, il convient de choisir avec précaution à quel service accorder sa confiance. Voici quelques critères :

- Le service est payant. On l’a vu plus haut.

- La localisation du siège social. Les “5 eyes” sont à éviter absolument. Dans l’idéal, vous devriez également éviter les “9 eyes” voire les “14 eyes” (détails ici sur chaque groupe de pays). Pour résumer, dans ces pays, les états peuvent exiger d’un service VPN qu’il fournisse des données sur un utilisateur, et selon ledit pays, le service est obligé de fournir une certaine quantité de ces données.

- La politique concernant les logs. On l’a dit, on ne peut absolument pas être certain qu’un service VPN ne garde pas de logs. En tout cas, autant se restreindre à ceux qui déclarent ne pas le faire.

- Les protocoles disponibles. OpenVPN est considéré comme le meilleur protocole de nos jours, ainsi son non-support devrait être discriminatoire.

- Les conditions d’utilisation. Il est primordial d’aller voir ce qui s’y dit. Vous aurez alors un aperçu de ce à quoi vous pouvez vous attendre du service (logs, blocage de certains contenus…). Si vous n’avez pas envie de lire l’ensemble de ces conditions, vous pouvez rechercher le service sur TOS; Didn’t Read, qui en fait un résumé.

Autrement, voici une liste des services VPN à bannir (voir le même article qui donne des détails) :

- Hola

- HotSpot Shield

- HideMyAss

- Facebook Onavo VPN (faut-il vraiment expliquer pour celui-ci ?)

- Opera Free VPN

- PureVPN

- VPNSecure

- Zenmate

Tor

Présentation du protocole Tor

Tout d’abord, qu’est-ce que Tor ?

Tor est l’acronyme de The Onion Router. Nous avons vu ce qu’est un routeur. Mais d’où sort l’onion ?

Tout simplement car, à l’image d’un onion, Tor est un réseau qui fonctionne en couche. Et il faut remonter ces couches pour “parvenir jusqu’à vous”.

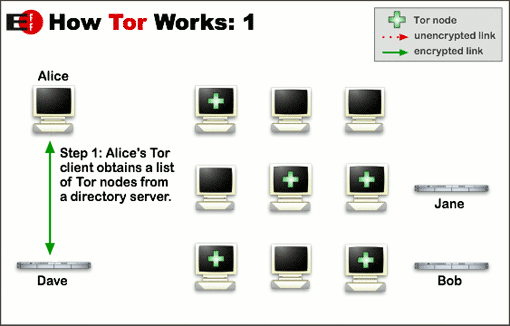

Plus précisément, Tor est un réseau superposé, mondial et décentralisé. Il est composé d’un certain nombre de nœuds dont la liste est publique.

On utilise très souvent Tor à travers un navigateur dédié, le Tor browser (une version modifiée de Firefox).

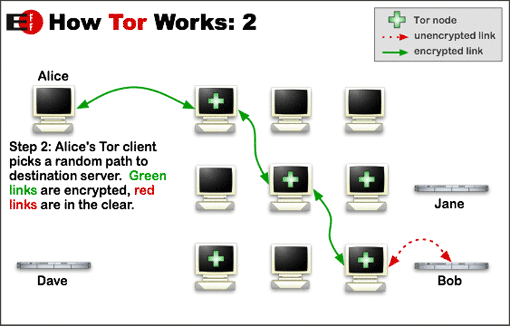

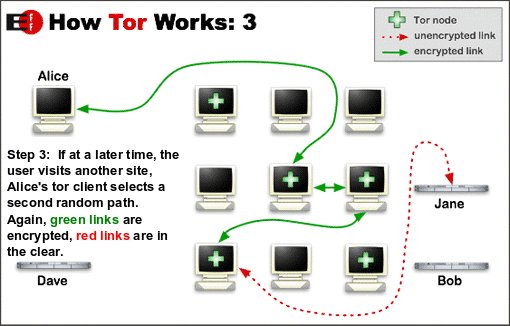

Il fonctionne de la façon suivante (tous les schéma proviennent de cette page, qui donne également plus de détails, le crédit revient à leurs auteurs) :

Les schémas montrent assez efficacement le fonctionnement de Tor. Il y a cependant quelques informations à rajouter :

- Les données qui transitent à travers le réseau Tor sont chiffrées avec des clés asymétriques. Pour plus d’explications, voir l’article précédent.

- Les données ne sont alors pas “visibles” pour les nœuds… A l’exception du nœud de sortie !

Reprenons les schémas précédents, et détaillons un échange de données entre Alice et Bob (l’explication qui suit se base sur cette vidéo). Bob est le destinataire final, souvent un service web. Les données sont souvent découpées en paquets pour circuler sur des réseaux, et Tor ne fait pas exception. On s’intéressera alors ici à l’échange d’un paquet.

- Tout d’abord, Alice sélectionne aléatoirement 3 nœuds, désignés par les n° 1 à 3 (1 est le nœud d’entrée, 3 est le nœud de sortie).

- Alice chiffre ensuite le paquet avec la clé publique du nœud 3.

- Le paquet obtenu est alors chiffré avec la clé publique du nœud 2.

- Même chose avec cette fois-ci le nœud 1.

- On a donc un paquet chiffré 3 fois ! Ce chiffrement se fait avant même l’envoi du paquet.

- Alice envoie le paquet à 1, qui l’envoie à 2, qui l’envoie à 3, et 3 l’envoie enfin au destinataire final, chacun enlevant sa couche de chiffrement avec sa clé privée.

Pourquoi autant de chiffrement ? Pour donner le moins d’informations possible à chaque nœud. Avec ce procédé, faisons l’inventaire de ce que chaque nœud sait :

- 1 sait que le paquet est à destination de 2, et qui l’envoie : Alice. 1 ne connaît ni le destinataire final (et ne connaît pas 3 non plus), ni le contenu du paquet.

- 2 sait que le paquet est à destination de 3, et que le paquet provient de 1. Il ne sait rien d’autre, c’est donc le nœud qui a le moins d’informations.

- 3 sait que le paquet provient de 2, connaît le destinataire final, et peut lire le contenu du paquet !! (nous verrons les problèmes que cela peut poser dans la partie suivante).

- 3 est donc le nœud le plus sensible, car il connaît beaucoup d’informations, et peut potentiellement les exploiter. Il est à noter que 3 ne sait pas d’où vient le paquet (donc ne sait pas qu’il vient d’Alice).

- Le destinataire final connaît bien entendu le contenu du paquet (cela serait problématique autrement !), et sait qu’il provient de 3. Il ne sait pas qu’il vient d’Alice, et ne connaît pas les autres nœuds.

Cette configuration permet alors d’anonymiser la distribution de paquets. Cela ne garantie aucunement un anonymat total, nous verrons pourquoi.

Il est à noter que cette description correspond à un envoi de paquet à un “service” du web “classique”.

Services cachés

Vous avez sûrement déjà entendu parler des fameux services onion : ce sont des domaines “cachés”, d’une part car pas accessible depuis le web “classique”, et d’autre part car on ne connaît pas leur adresse IP !

Comment ? Par le même procédé décrit précédemment. Pour reprendre l’exemple précédent, Bob va lui aussi construire un circuit avec des nœuds sélectionnés aléatoirement. On obtient alors un circuit avec 6 nœuds.

Mais comment savoir qui est où, sans savoir qui est derrière qui ?

L’astuce est la suivante : le nœud 3 d’Alice n’est plus un nœud de sortie, mais un point de rendez-vous. Il est désigné par Bob.

Histoire

Le principe de « routage en oignon » est développé au milieu des années 1990 par les employés de l’United States Naval Research Laboratory, le mathématicien Paul Syverson et les informaticiens Michael G. Reed et David Goldschlag dans le but de protéger les communications des écoutes et analyses de trafic.

Le routage en oignon est également développé par la Defense Advanced Research Projects Agency (DARPA) en 1997. La version alpha de Tor, développée par les informaticiens Roger Dingledine et Nick Mathewson est lancée le 20 septembre 2002.

En 2004, le Naval Research Laboratory publie Tor sous licence libre.

En décembre 2006, Dingledine, Mathewson et cinq autres personnes fondent The Tor Project, une organisation à but non lucratif située dans le Massachusetts, responsable du maintien de Tor.

Le projet est financé à ses début par divers acteurs importants : L’Electronic Frontier Foundation, l’International Broadcasting Bureau, Internews, Human Rights Watch, l’Université de Cambridge, Google et la stichting NLnet (nl).

Si vous souhaitez aller plus loin, voici quelques liens :

- Une première et seconde liste de services légaux hébergés sur le réseau Tor (il semble que la 2e requiert javascript, donc ne pas le visiter directement depuis Tor, explication plus tard).

- OnionScan : un “état des lieux” du réseau Tor.

Tor est-il sûr ?

La première chose fondamentale à comprendre est que Tor garantie théoriquement l’anonymat en ce qui concerne le transport de données. Tor ne garantie en aucun cas que lesdites données transportées ne contiennent pas d’informations sur l’identité de l’internaute.

Il faut également savoir que dès lors que Tor est un projet libre, n’importe qui dans le monde peut créer un nœud et l’intégrer au réseau. C’est à la fois formidable, car le réseau est décentralisé, mais aussi un gros problème, car rien empêche les personnes qui installent un nœud de garder des traces de chaque information qui transite, et de les analyser (surtout problématique pour les nœuds de sortie).

Tor n’est aucunement la garantie d’un anonymat inconditionnel.

Il est possible qu’il existe une coopération entre les développeurs de Tor et les services de renseignements Américains. Cette assertion est mise en valeur dans cet article.

Il faut par ailleurs noter que Tor reçoit un financement du gouvernement américain.

Cela peut s’expliquer par le fait que Tor est potentiellement utilisé par des militaires, politique, etc. américains, mais le doute plane.

Tor n’est pas infaillible.

Tor reste tout du moins un outil puissant, et à moins d’être en vue par des services de renseignements, en suivant les bonnes pratiques présentées plus bas, votre anonymat ne devrait pas être compromis.

Voici un “debunk” des principaux mythes autour de Tor, par son créateur, qui fait contraste avec les informations précédentes.

Bonnes et mauvaises pratiques

Au regard des précédentes informations, il convient d’acquérir certains réflexes et certaines pratiques, comme en abolir d’autres en utilisant Tor. En voici une liste :

A NE PAS FAIRE

- “Modifier” le Tor browser.

Rajouter des extensions, c’est rajouter un risque de fuite de données (pas forcément malveillantes, par exemple des rapports d’erreur ou d’utilisation, pouvant vous trahir).

Modifier des paramètres à l’aveugle peut aussi vous causer du tord. - Utiliser Tor sous Windows.

Étant le premier système d’exploitation utilisé dans le monde, cela fait de vous une cible “facile”. Windows est par ailleurs truffé de télémétrie, il serait paradoxal d’utiliser un programme pour échapper à la surveillance… sur un système d’exploitation qui lui-même vous surveille. - Visiter des sites en http.

Et de manière générale, envoyer des données en clair à travers Tor. Comme on l’a vu, le nœud de sortie peut lire, voire pire modifier les paquets envoyés et reçus. L’utilisation de http (au lieu de https) laisse les paquets en clair. - Télécharger en masse/torrent.

La plupart des nœuds de sortie bloquent de toute façon ce genre de trafic (en effet, ce sont notamment des associations qui hébergent les nœuds de sortie, car du fait que des informations peuvent sortir en clair de ces nœuds, en cas d’activités illégales, c’est l’hébergeur qui est incriminé. C’est pourquoi, très souvent, ces hébergeurs prennent leurs précautions et bloquent certains protocoles par exemple).

Et si celui-ci n’est pas bloqué, sachez qu’avec cette pratique vous encombrez le réseau, et empêchez peut être à certaines personnes qui en ont vraiment besoin (répression, activisme…) d’avoir accès au réseau Tor. - S’identifier sur des sites avec des comptes liés à votre identité, ou même créés en dehors de Tor.

Comme nous l’avons déjà souligné, le contenu des paquets qui transitent par Tor peuvent trahir votre identité. L’une des manières les plus simple de révéler votre identité est de vous connecter à un compte qui vous appartient en personne, ou même qui n’a pas été créé en utilisant Tor (car votre adresse IP est très probablement enregistrée par le service, et sans Tor celle-ci vous trahira). - Utiliser des services qui sont réputés pour traquer leurs utilisateurs.

Effectivement, utiliser un service qui garde des traces de la navigation de ses utilisateurs augmente les chances de compromettre votre anonymat.

Oubliez alors Google et tous ses services (utilisez plutôt DuckDuckGo, Qwant ou StartPage). Oubliez tous les réseaux sociaux. Évitez le reste des GAFAM. - Divulguer des informations vous concernant.

Cela va de soit, ne divulguez pas votre nom, numéro de téléphone, adresse, bref toute information vous concernant. Dans l’idéal, ne divulguez vraiment rien vous concernant (sexe, âge, pays, goûts, personnalité, etc.). Plus vous en dites sur vous, plus vous émiettez votre anonymat. - Attention à l’authentification à deux facteurs !

Bien entendu, n’utilisez pas votre numéro de téléphone pour vous authentifier, ni un e-mail personnel.

Par ailleurs, méfiez vous des applications d’authentification à deux facteurs (TOPT). Il faut absolument bannir Google Authentificator (pour des raisons évidentes), et également éviter Authy, qui sauvegarde les entrées dans le cloud. Il faut éviter dans tous les cas toute application qui serait susceptible d’avoir un accès réseau, car pourrait partager des données qui compromettraient votre anonymat. La solution restante est une version locale, par exemple Aegis. Cela n’est pas une raison pour affaiblir vos mots de passe. - Se connecter à un même service en utilisant Tor et en dehors de Tor en même temps.

Si vous vous connectez à un même serveur en utilisant Tor et sans Tor, et que votre accès à Internet est coupé, les deux connexions seront coupées exactement au même moment, ce qui peut permettre d’établir une corrélation entre les deux. Également, le serveur peut essayer de corréler les deux connexions en augmentant ou en diminuant la vitesse sur l’une des connexions (Tor ou non-Tor) pour voir si la vitesse fluctue sur l’autre et ainsi retrouver votre véritable adresse IP. - Utiliser JavaScipt ou Adobe Flash.

JavaScript et Adobe Flash sont des langages de navigation dominants qui peuvent être utilisés par les pirates et les espions pour accéder à votre système. Ces langages utilisent des machines virtuelles et s’exécutent via des comptes d’utilisateurs. Ils disposent donc de certaines autorisations, ce qui peut poser problème si des failles de sécurité sont découvertes.

Il est également à noter que Adobe Flash n’est plus supporté, et que par conséquent si des vulnérabilités sont trouvées, elles ne seront pas corrigées…

A FAIRE

- Suivre les recommandations de sécurité plus bas.

Celles-ci devraient être appliquées par tous au quotidien, et ne sont pas spécifique à notre cas. Elles sont cependant plus que nécessaires dans ce cas. - Utiliser un système basé Linux pour l’utilisation de TOR.

Selon vos besoins, des solutions “prêtes à l’emploi” existent.

Si vous ne voulez absolument laisser aucune trace de votre navigation de votre navigation, alors Tails est fait pour vous ! (pas dans une machine virtuelle en revanche, il n’est pas conçu pour ça !)

Si vous êtes sous Windows, Whonix est le meilleur compromis entre praticité et sécurité.

Ce système consiste en 2 machines virtuelles, que vous pouvez facilement faire tourner avec VirtualBox par exemple.

Dans tous les cas, vous devriez considérer une séparation stricte entre votre machine et votre environnement d’utilisation de Tor (machine virtuelle, ou utilisation sur une autre machine). - Activer l’option “Safest” dans les paramètres.

Cela désactivera JavaScript, et limitera le tracking. Cela risque d’impacter votre navigation (des sites qui ne fonctionnent pas du tout ou correctement), mais cela renforcera votre anonymat. - Forcer l’utilisation de HTTPS.

Que ce soit pour l’extension HTTPS Everywhere ou dans les paramètres, trouvez et activez l’option qui force l’utilisation de HTTPS. Dans le cas où un site ne supporterait pas HTTPS, vous en serez averti. Gardez à l’esprit qu’alors, les données échangées entre vous et le site sont potentiellement consultées ou modifiées par le nœud de sortie !

Il y a également une option intéressante dans les paramètres du Tor browser qui propose de vous rediriger vers la page en .onion d’un service lorsque celle-ci est disponilbe. Il est plutôt préférable d’utiliser un service en .onion. - Chiffrer tout ce que vous transmettez à travers Tor.

Utiliser HTTPS est essentiel, mais cela ne garantie pas non plus la confidentialités de tout ce que vous transmettez.

Ainsi, dès lors que vous transmettez un fichier ou envoyez un e-mail, chiffrez-le systématiquement.

Cette citation est plutôt parlante :En fait, c’est exactement comme ça que Wikileaks a commencé. Les fondateurs ont simplement installé des nœuds Tor pour siphonner plus d’un million de documents privés.

Extrait de cet article.

- Vérifier l’authenticité des contenus que vous téléchargez.

On l’a vu, un nœud de sortie peut modifier les contenus non-chiffrés qui transitent entre vous et un site.

Rien ne l’empêche alors d’inclure un malware dans un fichier que vous téléchargez !

Il est alors essentiel de vérifier l’authenticité et l’intégrité de ce que vous téléchargez. Cela peut se faire via une signature ou l’utilisation d’un hash.

Même chose lors de l’échange de clés publiques : vérifiez systématiquement la signature de la clé de votre correspondant, au risque de compromettre vos échanges !! (au passage, je recommande particulièrement les vidéos de la série de vidéos en question, et plus généralement la chaîne) - Supprimer vos données de navigation.

Même si Tor est configuré pour ne garder que peu de données liées à votre navigation, il est plus sûr de supprimer celles-ci.

Vous trouverez les options correspondantes en fouillant dans les paramètres de Tor browser.

RECOMMANDATIONS DE SÉCURITÉ GÉNÉRALES

- Utiliser des mots de passe solides.

C’est à dire générés aléatoirement et longs. Le mieux dans ce cas est d’utiliser un gestionnaire de mot de passe (KeepassXC correspond très bien dans notre cas, les mots de passes sont sauvegardés dans un fichier, donc pensez à le copier à plusieurs endroits ! - Mettre à jour votre système d’exploitation et vos programmes régulièrement.

Cela empêche l’exploitation de failles de sécurités et de bugs, qui peuvent vous mettre dans de beaux draps. Les quelques minutes nécessaires aux mises à jour régulières en valent la peine ! - Chiffrez votre disque dur.

Comme expliqué dans l’article précédent de ce blog, cela peut vous éviter de nombreux problèmes. Dans le cas où vous tenez à votre anonymat, cela empêchera l’accès à d’éventuelles données liées à votre navigation en utilisant Tor sur votre disque dur.

Tor : les ponts

Si vous avez déjà utilisé Tor pour naviguer sur internet, comme vous le feriez avec un navigateur habituel, vous avez sûrement dû remarquer que certains sites vous bloquent l’accès, ou qu’il y a davantage de pages de vérification de sécurité que d’habitude. Vous êtes-vous demandé pourquoi ?

La réponse est assez simple à comprendre : pour que les nœuds du réseau Tor soient utilisables par les différents utilisateurs, il faut que leurs adresses IP soient publiques ! Et du fait que certains utilisent Tor à des fins malveillantes, certains sites décident de bloquer tous les nœuds de sortie de Tor.

Combinez cela au fait que, comme ces nœuds sont utilisés par plusieurs internautes, le trafic résultant peut être important de leur part sur divers sites, ce qui peut paraître anormal pour un système de gestion de trafic.

Revenons sur le fait que les adresses IP des nœuds Tor soient publiques : cela présente un inconvénient, car cela permet aisément à un gouvernement totalitaire ou à un FAI d’interdire l’accès à Tor…

Devant ce constat, le projet Tor n’a pas dit son dernier mot ! Une solution serait de garder un certain nombre de nœuds “secrets”, c’est-à-dire ne pas publier leur adresse IP. C’est le principe des ponts.

Comme les relais Tor ordinaires, les ponts sont gérés par des bénévoles ; contrairement aux relais ordinaires, cependant, ils ne sont pas répertoriés publiquement, de sorte qu’un adversaire ne peut pas les identifier facilement.

Le projet Tor a de surcroît développé divers protocoles qui s’appuient sur des ponts, pour tenter de cacher le trafic Tor, ou le faire ressembler à du trafic ordinaire.

Tor et VPN : vraiment ?

Nous avons vu que Tor n’est pas infaillible, et surtout que des informations telles que votre adresse IP peuvent fuiter en cas de mauvaise utilisation.

Face à ce constat, certains prônent l’utilisation d’un VPN en complément de Tor.

Mais est-ce vraiment utile ? Recommandé ? Et surtout, comment cela marche ?

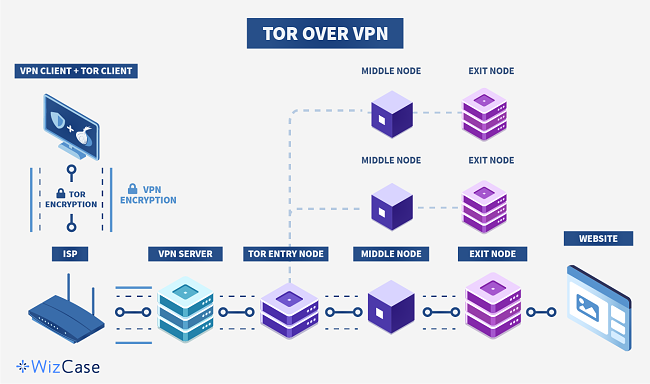

Il faut tout d’abord identifier la configuration. On en distingue deux :

Commençons par le premier cas.

- Le premier avantage est que l’adresse IP vue par le nœud d’entrée sera celle d’un serveur de votre service de VPN.

- Le second est que votre FAI ne pourra déduire des paquets envoyés (car chiffrés par le service VPN) que vous utilisez Tor.

- L’inconvénient ? Si votre VPN ne dispose pas d’un “kill switch” (dispositif qui coupe la connexion à Internet de la machine si le VPN se coupe), votre adresse IP peut être révélée. Et, on l’a vu, utiliser un service VPN implique de faire confiance à celui-ci en ce qui concerne les logs.

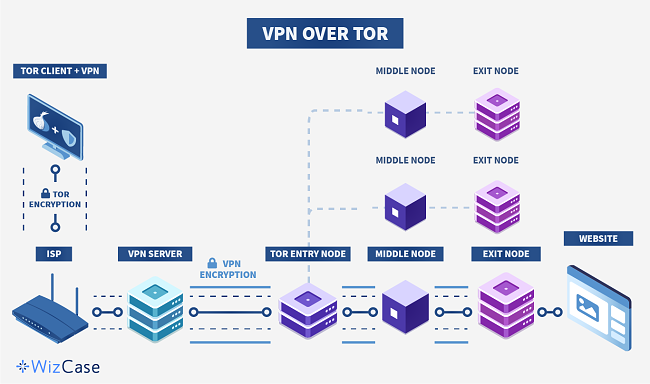

Le deuxième cas est plus compliqué à mettre en place.

- Il présente l’avantage de rendre les données illisible pour le nœud de sortie.

- Outre la confiance accordée pour les logs (d’autant plus importante dans ce cas car le service VPN voit ce que vous faites), vous ne pourrez pas accéder aux sites en .onion dans cette configuration.

La première configuration semble la plus adéquate. A vous de voir si vous faites confiance à un service VPN, je vous invite à bien vous référer à la partie correspondante de cet article.

Mot de fin

Voilà pour cet article, bien plus long qu’imaginé au départ.

Il reste concis par rapport au sujet, large, et l’ensemble des informations autour de celui-ci.

N’hésitez pas à me contacter si vous trouvez une erreur, un oubli, ou si vous trouvez des coquilles qui auraient survécu à la relecture.

Également, si vous trouvez que certains points ne sont pas assez clairs, faites-le moi savoir, je compléterai : je souhaite que mes articles soient accessible à tous, sans bagage particulier.

Plus généralement, je suis ouvert aux questions et à la discussion.

Merci à vous, lecteurs !

Sources

- Privacy vs. Anonymity vs. Pseudonymity – Know The Difference - All the rage faces

- Read this if you’ve got ‘nothing to hide’ - The next web

- Comment se protéger de la curiosité de Facebook, Google, Amazon, LinkedIn etc. - Précisément

- Don’t use VPN services.

- Tor - Wikipedia

- The Do’s and Don’ts of Tor Network - Hongkiat

- TOR Anonymity: Things Not To Do While Using TOR Browser - Fossbytes

- Tor Anonymity: Things NOT To Do While Using Tor - Hack read

- Anonymous 2FA solution for an onion website? - StackExchange

- Tor and anonymous browsing – just how safe is it? - Sophos news