Tails : devenez un fantôme numérique

Dans un article précédent, nous avons vu ce qu’était le réseau Tor, son utilité et ses limites. Comme nous avons pu le voir, il est possible d’y accéder via le navigateur éponyme. Mais d’autres outils utilisent le réseau Tor, et il existe même un système d’exploitation qui se connecte au réseau Tor par défaut ! Découvrons celui-ci.

DISCLAIMER : Le but de cet article n’est nullement de promouvoir, ou d’inciter quiconque à la participation à des activités illégales ou immorales. Il s’agit uniquement d’informer et de conseiller, pour des utilisations raisonnées. Surtout, pour que chacun puisse appliquer son droit à la vie privée, qui n’existe que partiellement dans certains pays, il faut le rappeler.

Attention : selon le pays, l’utilisation de Tor, ou même de procédés de cryptographie, est illégale. Renseignez-vous sur les lois de votre pays ! Heureusement, ce n’est pas le cas en France, en tout cas aujourd’hui.

Cet article est à considérer comme une introduction à l’outil, je ne peux que vous recommander de consulter les différentes pages du site officiel et ressources en ligne.

Résumé

Tails est un système d’exploitation live et amnésique qui fait passer tout votre trafic réseau via Tor. Il contient divers outils (la plupart du temps open source ou libres) vous permettant de naviguer, communiquer et échanger des fichiers de manière anonyme, et effectuer différentes tâches (bureautique, traitement audio, …). C’est un outil puissant pour dissimuler au mieux votre activité et identité, mais il n’est pas parfait et une mauvaise utilisation de celui-ci peut trahir votre identité.

Qu’est ce que Tails ?

Tails est un système d’exploitation open source, basé sur la distribution Debian et l’environnement de bureau GNOME. C’est l’acronyme de The Amnesic Incognito Live System. Décortiquons :

- Amnesic : Tails est amnésique, c’est-à-dire qu’il ne “retient rien” de votre activité, soit d’un point de vue technique, qu’il ne laisse aucune trace (tout du moins sans action volontaire) sur l’ordinateur qui le lance. Détails dans le paragraphe suivant.

- Incognito : Tails est conçu de manière à vous rendre le plus anonyme possible par défaut, sans paramétrage particulier de votre part. Il fournit à cette fin divers outils et fonctionnalités.

- Live : Tails est conçu pour être démarré directement depuis un support externe, sans installation sur un disque dur. Il tourne complétement en RAM, qui s’efface au bout de quelques minutes lorsqu’elle n’est plus alimentée.

La première version de Tails a vu le jour en 2009, en tant que descendant d’Incognito (une distribution basée sur Gentoo Linux qui était basée sur le même principe). Le projet fut financé par le projet Tor, Debian, Mozilla, et la Freedom of the Press Foundation.

C’est un outil utilisé par des journalistes, lanceurs d’alertes, activistes, et dans des pays où internet est censuré.

Mais cela peut également être un outil pour travailler de manière plus sûre avec des documents et autres données sensibles (par exemple, des certificats ou clés PGP), comme l’outil ne laisse aucune trace.

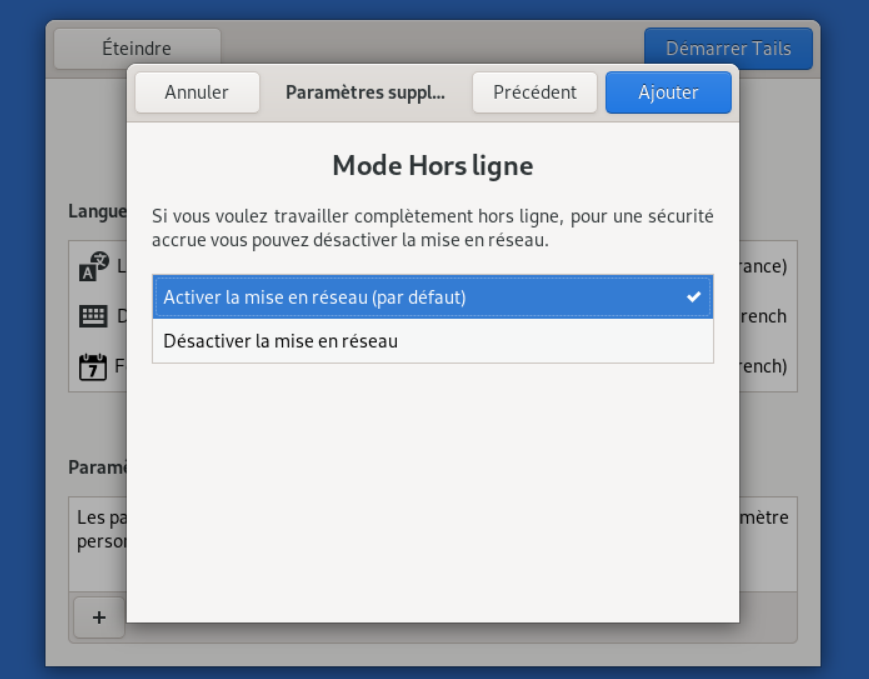

L’outil propose également de désactiver toute connexion réseau au démarrage, constituant alors une sorte de machine air gapped éphémère.

Tails est-il sûr ?

Tails est un outil complet et open source, ce qui en fait une solution attrayante. En ce qui concerne sa sûreté, voici quelques citations pour vous en convaincre :

Si vous regardez la façon dont les lanceurs d’alertes ont été attrapés après 2013, il est clair que la chose la plus importante que vous pouvez faire pour maintenir votre anonymat est de réduire le nombre d’endroits où vous pouvez faire des erreurs dans votre activité opérationnelle. Tor et Tails font toujours précisément cela.

Edward Snowden, lanceur d’alerte de la NSA

Une des façons les plus robustes d’utiliser le réseau Tor se fait via un système d’exploitation dédié, qui impose une confidentialité forte et des options de sécurité protectrices par défaut. Ce système d’exploitation est Tails.

Electronic Frontier Foundation

Toujours pas convaincu ? L’outil n’est pas moins que perçu comme une menace par la NSA.

Dans la présentation interne de l’organisation datant de juin 2012 (publiée par le journal allemand Der Spiegel en décembre 2014), celle-ci désigne Tails comme une des menaces majeures à sa mission, et son utilisation avec d’autre outils comme OTR, Cspace, RedPhone, et TrueCrypt comme une « catastrophe », menant à « une perte/un manque presque total d’informations sur les communications et la localisation d’une cible ». (source)

TrueCrypt est désuet, son successeur est VeraCrypt.

Mécanismes de défense intégrés

Les mécanismes suivants sont mis en place par défaut :

- Toutes les connexions réseau transitent soit à travers le réseau Tor, soit sont bloquées (via des règles de pare-feu iptables).

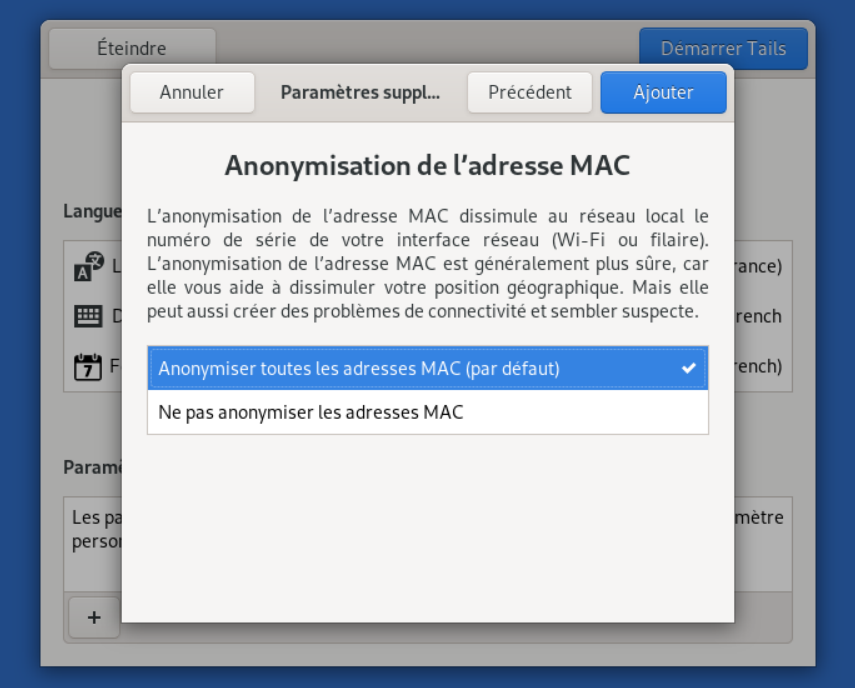

- Tails utilise une adresse MAC aléatoire (un numéro de série de votre carte réseau), pour éviter que l’on puisse remonter jusqu’à vous via cette information.

- Tails ne monte pas automatiquement les différents supports de stockage (disques durs, clés USB, etc.), et il vous faudra avoir les permissions root pour monter une partition d’un disque interne de votre ordinateur (évite les fuites d’informations ou compromissions par inadvertance) ;

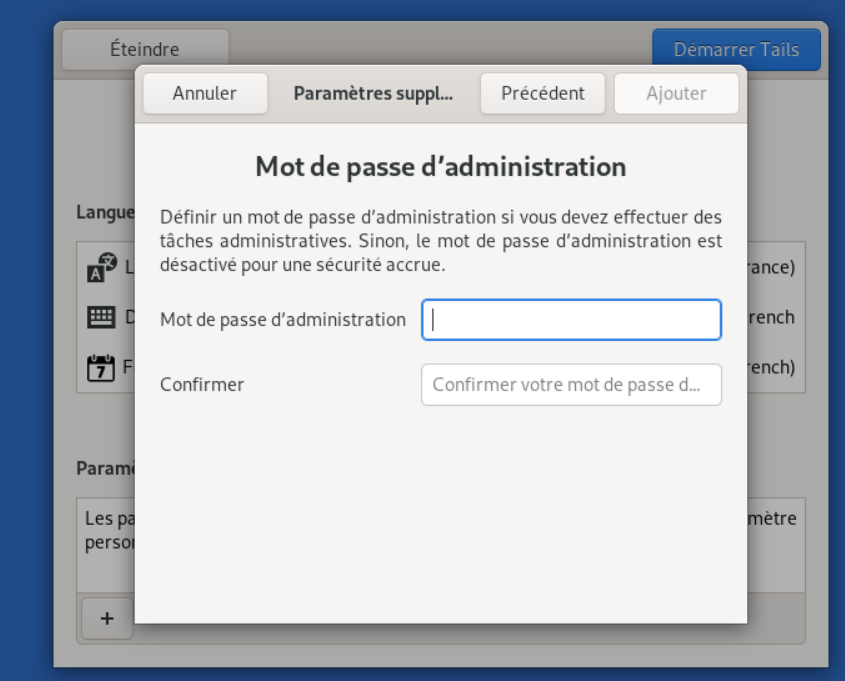

- Le compte root est verrouillé par défaut, il faut manuellement définir un mot de passe au démarrage pour pouvoir effectuer des opérations en tant que root (rend les élévations de privilèges plus complexes) ;

- Pour éviter les attaques de type démarrage à froid (cold-boot) ainsi que diverses récupérations de mémoire vive après extinction, Tails efface la majorité de la mémoire vive lors de l’extinction et quand vous enlevez physiquement le support de démarrage. Il est donc possible de débrancher la clé USB pour effacer en quelques secondes les données de la RAM. Cela est cependant a effectuer en cas d’urgence uniquement, car pourrait corrompre les systèmes de fichiers de la clé, notamment le volume persistant.

Téléchargement et installation

Les guides du site officiel listés ci-dessous sont assez complets et adaptés au grand public.

Un des points important est la vérification du media d’installation. Si celui-ci est compromis, votre sécurité n’est plus du tout assurée. Si celui-ci est corrompu (peut arriver, mauvais téléchargement par exemple), un comportement imprévisible est possible.

Le moyen de vérification le plus fiable reste la vérification via signature OpenPGP, mais encore faut-il comprendre ce que l’on fait.

Une vérification même moins fiable est toujours mieux que pas de vérification.

Selon votre cas :

- Installation sur une clé USB (recommandé) ;

- Installation via un autre Tails ;

- Installation sur une machine virtuelle **.

** Attention, Tails n’est pas du tout conçu à cette fin ! On peut notamment lire dans la documentation du site officiel :

Faire tourner Tails dans une machine virtuelle a de nombreuses conséquences en terme de sécurité. En fonction du système d’exploitation hôte et de vos besoins en terme de sécurité, faire tourner Tails dans une machine virtuelle peut être dangereux.

N’utilisez Tails dans une machine virtuelle que si laisser des traces sur le disque dur n’est pas un problème pour vous.

Si vous souhaitez utiliser un système d’exploitation qui se base sur Tor dans une machine virtuelle, je vous recommande plutôt la solution Whonix, conçue à cette fin.

La seule utilisation acceptable de Tails dans une machine virtuelle est à des fins de tests et de découverte de l’outil.

Démarrer un ordinateur sous Tails

Ici aussi le guide officiel est assez complet. Si vous êtes sous Windows, vous devrez désactiver de “démarrage rapide” (fast startup), ou bien démarrer depuis Windows.

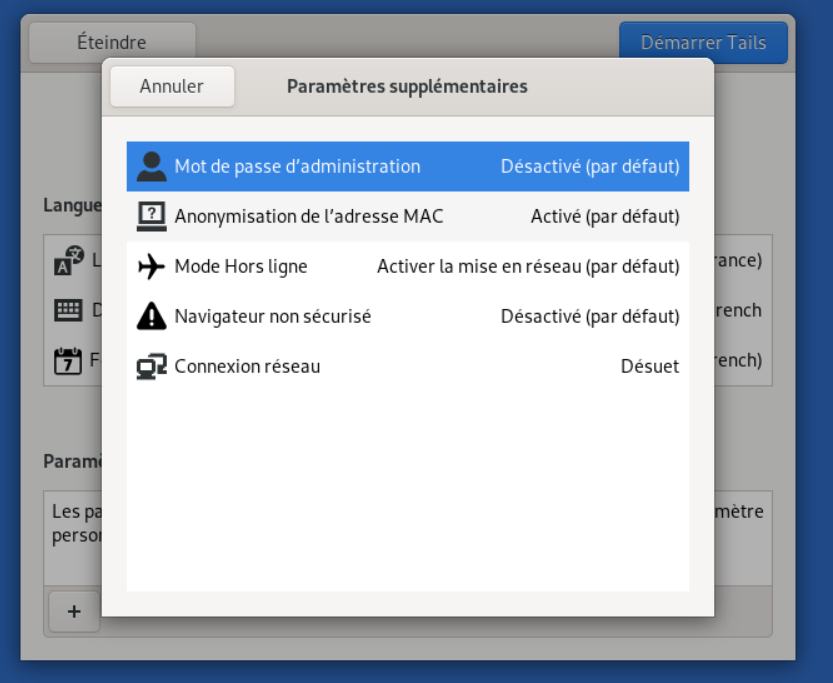

Le guide officiel ne développe cependant pas sur les options disponibles :

A noter qu’il est plus sûr de débrancher votre câble ethernet ou retirer la carte wifi de votre machine.

A noter qu’il est plus sûr de débrancher votre câble ethernet ou retirer la carte wifi de votre machine.

Outils et fonctionnalités

Tails comprends notamment les programmes et fonctionnalités suivantes :

Réseau

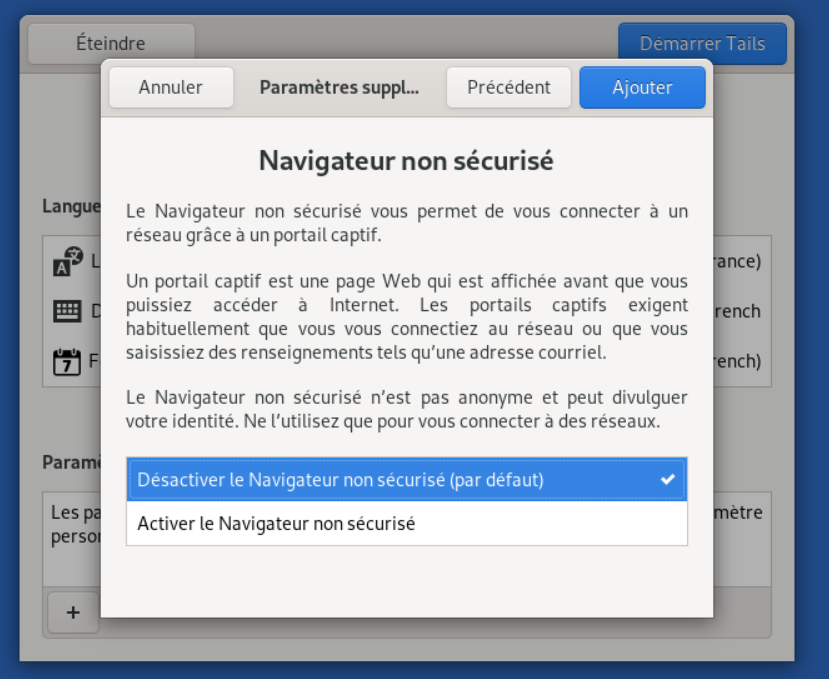

- Tor Browser, spécialement pré-configuré (traitement des cookies comme des cookies de session, et les extensions Torbutton, HTTPS Everywhere, NoScript et AdBlock Plus) ;

- Pidgin préconfiguré avec OTR, permettant de communiquer sur différents canals de chat de manière sûre ;

- OnionShare, qui permet de partager ou recevoir des fichiers de toute taille anonymement à travers le réseau Tor, mais aussi d’héberger facilement des services onions (sites webs, ou tchat pour communiquer de manière sécurisée avec une personne) ;

- Thunderbird, un client mail, qui prend en charge le chiffrement PGP des courriels ;

- Keyringer, pour partager et gérer des secrets en utilisant OpenPGP et Git depuis une ligne de commande.

Bureautique

- LibreOffice, une suite bureautique ;

- GIMP et Inkscape pour la retouche d’images ;

- Audacity pour la manipulation de données audio ;

- Pitivi pour le montage vidéo non-linéaire ;

- Simple Scan pour le support des scanners ;

- Brasero pour la gravure CD/DVD ;

- Sound Juicer pour ripper les CD ;

- Traverso pour la manipulation de données audio.

Chiffrement et vie privée

- LUKS, standard de chiffrement de disque, et GNOME Disks, un utilitaire permettant de créer et utiliser des périphériques chiffrés, comme des clés USB par exemple ;

- Kleopatra, une interface graphique pour utiliser GnuPG ;

- GnuPG, l’implémentation d’OpenPGP par GNU adaptée aux courriers électroniques, au chiffrement des données et à leur signature ;

- Florence, un clavier virtuel qui permet de contourner d’éventuels keyloggers physiques ;

- MAT, un outil d’anonymisation des métadonnées contenues dans les fichiers ;

- KeePassXC, un gestionnaire de mot de passe ;

- GtkHash, pour calculer des sommes de contrôle ;

- Electrum, portefeuille Bitcoin.

La plupart de ces outils sont open source, ou libres.

La liste n’est pas complète et est amenée à changer au fil des versions, voyez la liste officielle pour vous informer des changements.

Il est possible d’utiliser le logiciel Feather pour échanger du Monero, une cryptomonnaie qui se veut anonyme, sous Tails.

Tails n’inclus malheureusement pas VeraCrypt, mais peut parfaitement ouvrir des fichier conteneurs ou des partitions comme des disques chiffrés avec le logiciel. Il n’est cependant pas possible de créer un support avec VeraCrypt sous Tails.

Le volume persistant

Considérations de sécurité

Quelques considérations avant de se lancer :

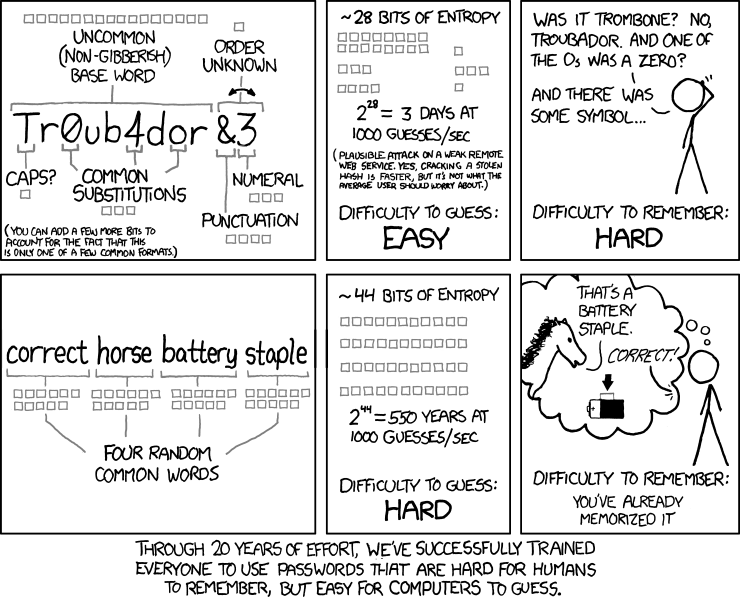

- Il est primordial d’utiliser une phrase de passe pour que le volume ne puisse pas être déverrouillé par force brute ;

- Le volume persistant n’est pas caché, il n’y a pas de déni plausible possible. Aussi, l’on peut vous forcer à révéler votre phrase de passe ;

- Il n’est pas possible de supprimer “en urgence” le volume persistant, si celui-ci est déverrouillé. Il faut le verrouiller depuis le gestionnaire de disques, ce qui nécessite les permissions root (désactivées par défaut !).

- Un effacement complet est à privilégier, si vous ne souhaitez pas laisser de traces du stockage persistant.

Aussi, selon votre modèle de menace, il peut être plus sûr d’utiliser un autre support pour entreposer des fichiers sereinement, en ayant la possibilité de dénier la présence de données chiffrées sur celui-ci. VeraCrypt permet cela, il faudra cependant formater le support en dehors de Tails, bien évidemment avec une phrase de passe forte, mais facile à retenir.

Vous pouvez également vous tourner vers du chiffrement matériel, par exemple avec une NitroKey.

Mise en place

Choisir une phrase de passe, puis suivre le guide officiel.

Vous choisissez les données que vous souhaitez conserver dans votre stockage persistant.

Aujourd’hui, il faut au moins 6 mots pour obtenir une entropie satisfaisante !

Résumé

| Avantages | Inconvénients |

|---|---|

| Vous pouvez stocker des données chiffrées sur votre clé USB Tails. | Le stockage persistant est visible par toute personne ayant accès au support Tails. |

| Vous pouvez installer des programmes de manière persistante. | Installer d’autres applications peut compromettre la sécurité de Tails. |

| Vous pouvez conserver les changements de configuration des applications. | Changer des configurations peut compromettre votre anonymat. |

| Votre stockage persistant est lisible depuis un autre OS, avec le mot de passe. | Accéder à votre stockage persistant depuis un autre OS peut compromettre la sécurité de Tails. |

Limites de l’outil

La première faille de sécurité majeure se trouve entre la chaise et le clavier ! Voir paragraphe suivant.

L’outil n’est pas magique, il montre ses limites notamment dans les cas suivants :

- Le partage de fichiers avec des métadonnées, telles que la date, l’heure, l’emplacement et les informations sur l’appareil utilisé ;

- L’utilisation à plus d’une fin à la fois (il est alors potentiellement possible de relier vos différentes activités entre elles) ;

- L’installation de Tails depuis un ordinateur compromis (malware, etc.), ou la compromission du support si celui-ci est branché sur un ordinateur faisant tourner un autre système d’exploitation compromis ;

- L’utilisation de Tails sur un ordinateur compromis à l’échelle du matériel ou des micrologiciels (ex : keylogger matériel, compromission du BIOS…).

Il en ressort qu’il est important d’avoir confiance en la machine avec laquelle vous installez Tails, et en celle sur laquelle vous utilisez Tails.

Ne faites aucun des deux sur un ordinateur inconnu !

Également, Tails n’est pas infallible, de même que n’importe quel logiciel. Il a présenté des failles de sécurité (ou les programmes qu’il contient) et en présentera de nouveau.

Un des points faibles potentiels de Tails est le navigateur Tor (Tor Browser), on peut par exemple citer la faille de sécurité récente qui concernait le navigateur Firefox, et donc en cascade le Tor Browser (basé sur celui-ci) et Tails.

Une des pratiques à adopter est donc de mettre à jour régulièrement votre Tails, tâche cependant peu pratique, car nécessitant un redémarrage, et par conséquent la perte de tout ce que vous avez fait dans la session actuelle…

Une piste pour résoudre cet inconvénient est de démarrer ponctuellement sur Tails, sans être dans l’optique de l’utiliser, de se connecter à Internet puis Tor, et lancer la mise à jour si celle-ci se présente.

Attention, il est en revanche fortement déconseillé d’effectuer les mises à jour logicielles dans Tails via d’autres méthodes que celle intégrée (la fenêtre qui vous invite à effectuer une mise à jour peu après votre connexion via Tor), car cela pourrait entraîner des comportements inattendus (mauvaises compatibilité par exemple).

Bonnes pratiques générales

Tails n’est qu’un outil, et comme pour tout outil, c’est son utilisation qui est déterminante.

Il va sans dire que vous former un minimum à la sécurité informatique (comprendre ce qu’est le chiffrement et comment cela fonctionne, ce qu’est Internet, ce qu’est Tor et comment fonctionne ce réseau, etc.) est recommandé, si ce n’est nécessaire si votre intégrité en dépend.

Voici un rappel de principes fondamentaux de la sécurité informatique :

- Bien lire avant de cliquer ;

- Utiliser des mots de passes forts (au moins 18 caractères) et phrases de passe (entre 6 et 8 mots choisis aléatoirement), utiliser un gestionnaire de mot de passe ;

- Mettre à jour son système d’exploitation et ses logiciels régulièrement (sous Tails, uniquement via le système de base, comme vu précédemment, ne mettez pas à jour vous même les logiciels !) ;

- Ne pas cliquer sur les liens ou ouvrir les pièces jointes d’e-mails non-attendus ou suspects ;

- Ne pas connecter de support de stockage inconnu à votre ordinateur ;

- Chiffrer ses données sensibles.

Je vous renvoie également vers les bonnes pratiques de mon article précédent sur Tor.

Pour aller plus loin

- Documentation - Tails

- Fonctionnement de Tails - Tails

- FAQ - Tails

- Tails 4.11 is Out With Major Security Vulnerability Fixes - GeeksMint

- Tails 3.16: Security release addresses multiple vulnerabilities - The Daily Swig

- Tails (système d’exploitation) - Wikipedia

- Tor enforcement - Tails

- Tails OS – An Actionable Guide for Regular Folks - blokt

- Tutoriel Tails - riseup [PDF]